# VISÃO GERAL _

O risco cibernético é uma das principais preocupações das empresas. Com os criminosos cibernéticos atacando em taxas recordes, é difícil manter a segurança do seu ambiente. Muitas organizações não sabem por onde começar ao criar um departamento ou programa de segurança. O melhor lugar para começar não é um pentest, é uma avaliação de segurança. As avaliações de segurança revisam várias informações sobre sua empresa, realizam testes e os apresentam em um plano fácil de 1-3-5 anos para melhorar a segurança de seu ambiente.

O que é uma estrutura de cibersegurança? Uma estrutura de cibersegurança é um conjunto de controles que, quando atendidos, representam um programa de cibersegurança totalmente funcional. As duas estruturas de cibersegurança mais comuns são a NIST Cybersecurity Framework e a ISO-27000, embora existam dezenas de estruturas diferentes que atendem às necessidades de diferentes setores.

Frameworks

Quando realizamos uma avaliação de segurança, trabalhamos em estreita colaboração com sua organização e seguimos as melhores práticas e estruturas da indústria. Os dois principais frameworks que usamos são:

Esses dois abrangem todas as áreas e são genéricos para qualquer organização adotar: Governo, Hospitalar, Financeiro, Privado.

NIST

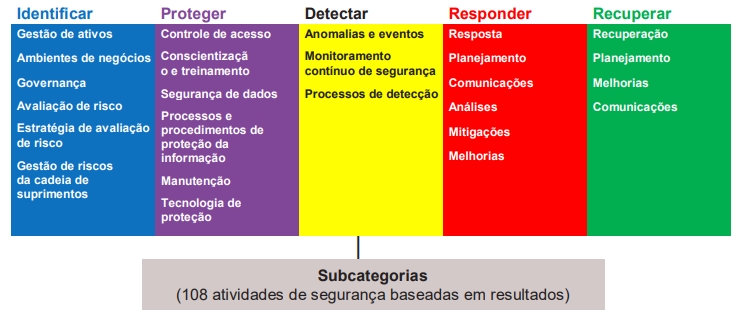

NIST significa Instituto Nacional de Padrões e Tecnologia e é uma entidade financiada pelo governo. O NIST Cybersecurity Framework é o mais amplo desses frameworks e destina-se a ser aplicado a qualquer organização que pretenda criar um programa de segurança cibernética. Os controles de segurança do framework são divididos em 5 funções principais. Essas funções são: Identificar, Proteger, Detectar, Responder e Recuperar. De acordo com a pesquisa da Tenable com profissionais de TI, 70% disseram que adotaram a NIST CSF framework porque a consideram uma prática recomendada.

A CSF oferece uma organização simples, mas eficaz, composta de três elementos: núcleo, níveis e perfis. O núcleo representa um conjunto de práticas de cibersegurança, resultados e controles de segurança técnicos, operacionais e de gerenciamento (conhecidos como Referências informativas) que suportam as cinco funções de gerenciamento de riscos: Identificar, Proteger, Detectar, Responder e Recuperar. Os níveis caracterizam a aptidão e a maturidade de uma organização em gerenciar as funções e controles da CSF, e os perfis têm o objetivo de transmitir as posturas de cibersegurança atuais e futuras da organização. Juntos, esses três elementos permitem que as organizações priorizem e abordem os riscos de cibersegurança de acordo com suas necessidades de negócios e missão.

Identificar: Identificar está focado em estabelecer as bases para um programa eficaz de cibersegurança. Os controles nesse grupo incluem a realização de uma avaliação de risco, o inventário de ativos de TI e a criação de uma estratégia abrangente de gerenciamento de risco. Ao identificar os riscos e documentar onde os dados confidenciais são armazenados, sua organização pode garantir que os controles sejam implementados com eficácia para proteger os processos de negócios mais críticos e os dados mais valiosos.

Proteger: A função proteger envolve a implementação de tecnologia e a criação de processos para garantir a proteção adequada dos dados. Esses controles incluem fornecer aos funcionários treinamento de conscientização de segurança, empregando tecnologias de proteção, como antivírus e controles de acesso.

Detectar: Detectar possíveis incidentes de cibersegurança é fundamental. Muitas empresas só descobrem que foram violadas quando suas informações proprietárias ou de clientes são vendidas na dark web. A função Detectar do NIST Cybersecurity framework envolve controles projetados para garantir que sua organização detecte possíveis incidentes quando eles ocorrerem.

Responder: Não importa quão boa seja sua postura de cibersegurança, incidentes ainda podem acontecer. Os controles encontrados na função de resposta se concentram em garantir que sua organização tenha a capacidade de responder rapidamente e eficientemente a um incidente de cibersegurança, quando um incidente ocorrer, segundos importam.

Recuperar: A recuperação de um incidente de cibersegurança pode ser difícil. Você precisa se preocupar em gerenciar a reputação da marca, restaurar a funcionalidade dos ativos de TI e garantir que seus sistemas estejam limpos. Os controles na função Recuperar abrangem as lições aprendidas, o planejamento da recuperação antes do incidente e o teste dos processos de recuperação.

Controles CIS v8

Os Controles CIS (formalmente conhecidos como Critical Security Controls - Controles de segurança críticos) são um conjunto de ações recomendadas para defesa cibernética que fornecem maneiras específicas e práticas de interromper os ataques mais difundidos e perigosos dos dias atuais.

CIS é a sigla para o Centro de Segurança da Informação. O CIS Framework foi desenvolvido originalmente em 2008 para ajudar pequenas e médias empresas a lidar com requisitos complexos de cibersegurança. Os controles do framework CIS são divididos em três categorias. Controles básicos, controles básicos, controles fundamentais(essenciais) e controles organizacionais. Os Controles CIS devem ser aplicados facilmente a qualquer indústria ou setor, incluindo saúde, varejo, finanças ou governo. O CIS Framework foi criado para mudar a discussão de “o que minha empresa deve fazer” para “o que TODOS devemos fazer” para melhorar a segurança em larga escala. Você notará que muitos controles CIS podem ser mapeados diretamente de volta para o NIST e a ISO.

Inventário e Controle de Ativos de Hardware Identifique dispositivos na rede da sua organização, mantenha-os atualizados e mantenha um inventário de ativos que armazenam ou processam informações.

Inventário e Controle de Ativos de Software Use ferramentas de inventário de software para automatizar a documentação de todos os softwares para garantir que softwares não autorizados sejam impedidos de executar em ativos.

Gerenciamento Contínuo de Vulnerabilidades Utilize uma ferramenta de verificação de vulnerabilidades compatível para monitorar seus sistemas na rede para identificar vulnerabilidades e mantê-los atualizados.

Uso Controlado de Privilégios Administrativos Configure os sistemas para emitir uma entrada de log e alertar quando as contas forem alteradas e garantir que as contas administrativas tenham acesso adequado.

Configuração Segura para Hardware e Software em Dispositivos Móveis, Laptops, Estações de Trabalho e Servidores Mantenha padrões de configuração de segurança padrão documentados para todos os sistemas operacionais e software autorizados.

Manutenção, Monitoramento e Análise de Logs de Auditoria Certifique-se de que o log local tenha sido ativado e que os logs apropriados estejam sendo agregados a um sistema de gerenciamento de log central para análise e revisão.

Proteções de E-Mail e Navegador Web Certifique-se de que apenas navegadores Web e clientes de e-mail suportados tenham permissão para serem executados na organização usando a versão oficial mais recente.

Defesas Contra Malware Utilize software antimalware gerenciado de forma centralizada para monitorar e defender continuamente cada uma das estações de trabalho e servidores da organização.

Limitação e Controle de Portas, Protocolos e Serviços de Rede Certifique-se de que somente portas de rede, protocolos e serviços habilitados em sistema com necessidades comerciais validadas, estejam sendo executados nos sistemas e execute verificações automatizadas de portas regularmente.

Capacidades de Recuperação de Dados Garanta que todos os dados do sistema e os principais sistemas sejam automaticamente copiados regularmente.

Configuração Segura para Dispositivos de Rede, como Firewalls, Roteadores e Switches Compare todas as configurações de dispositivos de rede com as configurações de segurança aprovadas e gerencie todos os dispositivos de rede usando autenticação multifator e sessões criptografadas.

Limites de Defesa Negue comunicações de endereços IP conhecidos como maliciosos ou não utilizados na Internet e limite o acesso apenas a intervalos de endereços IP confiáveis e necessários.

Proteção de Dados Implante uma ferramenta automatizada nos perímetros de rede que monitora a transferência não autorizada de informações confidenciais e bloqueia essas transferências enquanto alerta os profissionais de segurança da informação.

Acesso Controlado com Base na Necessidade de Saber Segmente a rede com base no rótulo ou nível de classificação das informações armazenadas.

Controle de Acesso Sem Fio Aproveite o Advanced Encryption Standard para criptografar dados sem fio em trânsito e criar uma rede sem fio separada para dispositivos pessoais ou não confiáveis.

Monitoramento e Controle de Contas Exija autenticação multifator para todas as contas de usuários, em todos os sistemas, sejam eles gerenciados no local ou por um provedor terceirizado.

Implemente um Programa de Conscientização e Treinamento de Segurança Realize uma análise de lacunas de habilidades e treine os colaboradores sobre como identificar diferentes formas de ataques de engenharia social, como phishing, golpes telefônicos e chamadas falsas.

Segurança de Software de Aplicativo Estabeleça práticas de codificação seguras apropriadas à linguagem de programação e ao ambiente de desenvolvimento que está sendo usado.

Resposta e Gerenciamento de Incidentes Assegure-se de que haja planos escritos de resposta a incidentes que definam as funções do pessoal, bem como as fases de tratamento/gerenciamento de incidentes.

Testes de Intrusão e Exercícios de Red Team Estabeleça um programa para testes de intrusão que inclua um escopo completo de ataques comuns, como ataques sem fio, baseados em cliente e em aplicativos da Web.

Brasil ShieldsUp Alertas

Alertas Importantes que requerem atenção imediata e que estão sendo explorados ativamente

Insights

No nosso Insights blog, você pode obter informações valiosas para melhor proteger sua empresa